网络安全公司 GreyNoise 曝华硕路由器隐藏黑客漏洞 [附解决办法]

即使在更新固件后,依赖华硕路由器的用户仍可能面临隐蔽的后门活动。

据网络安全公司 GreyNoise 称,华硕路由器在一场隐蔽的后门活动中遭到入侵,即使在固件更新后,这种活动仍然存在。该公司在与政府和行业合作伙伴协调后,于 5 月 28 日披露了其调查结果。

![网络安全公司 GreyNoise 曝华硕路由器隐藏黑客漏洞 [附解决办法]](http://sky.yqyu.com/data/images/2025-05-30/5ba9692446f7d7d25b4fa099c8edb3ee.webp)

GreyNoise 于 2025 年 3 月 18 日使用其 AI 驱动的网络分析工具 Sift 首次发现了该活动。系统标记了针对运行出厂固件的面向 Internet 的华硕路由器的异常 HTTP POST 请求。

受影响的路由器包括流行的 RT-AC3100、RT-AC3200 和 RT-AX55 型号。后续检查揭示了一个谨慎的入侵活动,几个月来一直没有被发现。

攻击者使用弱凭据和两个身份验证绕过来访问系统。接下来,他们利用修补后的华硕路由器漏洞 CVE-2023-39780 来执行命令。

他们没有安装恶意软件,而是使用合法的华硕设置在端口 53282 上启用了 SSH 访问,并安装了他们的 SSH 公钥。这些更改被写入非易失性内存,这意味着后门在固件更新和重启后仍然存在。

在建立持久性之前,日志记录被禁用,从而允许攻击在雷达下飞行。

先进的隐身功能建议长期规划

GreyNoise 尚未将该活动归因于特定组织,但表示交易技巧的水平与高级持续威胁行为者一致。该基础设施似乎是为持久访问而设计的,可能是更广泛的命令和控制或中继网络的一部分。

GreyNoise 在三个月内仅观察到 30 个相关请求。根据 Censys 的扫描数据,截至 5 月 27 日,超过 9,000 台华硕路由器显示出受损迹象,而且数量还在继续攀升。

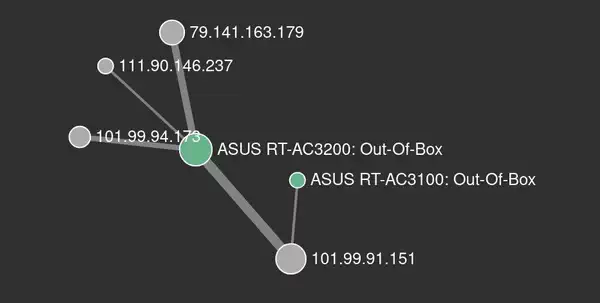

IP 入侵指标,图片来源:Greynoise

华硕在最近的固件更新中修补了 CVE-2023-39780。未记录的登录绕过似乎也得到了解决。

但是,如果已建立 SSH 访问但未删除,则在更新之前遭到入侵的路由器可能仍易受到攻击。而且,即使在贴剂之后,感染仍然存在。

如何保持安全

GreyNoise 建议华硕路由器所有者立即采取以下措施。

- 检查端口 TCP/53282 上的 SSH 访问。

- 查看 authorized_keys 文件中是否存在未知条目。

- 阻止以下与攻击相关的 IP:101.99.91.151、101.99.94.173、79.141.163.179、111.90.146.237

- 如果怀疑存在危害,请执行完全恢复出厂设置并手动重新配置设备。

为了降低路由器受损的风险,遵循几个最佳实践非常重要。定期更新路由器的固件至关重要,因为安全补丁通常是抵御已知漏洞的唯一防御措施。

此外,更改路由器访问和 Wi-Fi 网络的默认密码也是必不可少的。使用强而独特的密码来增强安全性。

如果您不需要从本地网络外部进行访问,禁用远程管理是另一种有效的措施。定期审核您的路由器设置有助于识别未知的 SSH 密钥、开放端口或不熟悉的配置。

实施网络防火墙,即使是简单的防火墙,也可以阻止可疑的入站和出站流量。最后,查看华硕等公司的制造商公告可以提供有关活动威胁的更新或警报。

评论功能已关闭